最近文章更新

- 1966年生产的广州 珠江 SB6-2型 ..

- HD6870/6850全面评测,让你大饱眼..

- 百万现金刚入门 中国7大奢华私人..

- 罕见4G希捷酷鱼系类万转SCSI服务..

- IBM 6x86MX PR333 CPU

- 采用MC68000 CPU的进口老计算机主..

- 1989年IBM-XT机软驱

- BC3型饱和标准电池拆解

- JUKO ST

- Kingston 品牌的CPU

- YAMAHA 719

- intel 30线 内存条

- intel mmx cpu和主板

- 首款xHCI 1.0正式版标准USB 3.0控..

- 《极品飞车:地下狂飙》纹理MOD视..

- USB接口加扩展子卡:影驰神秘GTX..

- 阿里巴巴将发布浏览器 核心不是W..

- 黄仁勋大秀NVIDIA LOGO纹身

- Google Earth上的奇特卫星图片

- 开火!讯景限量版HD 5970详细测试..

相关文章链接

本类文章排行

最新新闻资讯

本周下载排行

- ArcSoft TotalMedia Theatre 3 P..

- Windows 7 Build 7600 16385 RTM..

- 《姗姗来迟软件光盘+飞扬PE工具箱..

- MSDN Windows 7 RTL 7600 Ultima..

- Windows 7 Home Premium (x86) -..

- Windows Virtual PC (x86) - (Mu..

- MSDN Windows 7 Language Pack X..

- Windows 7 Language Pack (x64) ..

- Windows 7 Starter (x86) - DVD ..

- Windows 7 Professional (x86) -..

- Windows 7 Language Pack (x86) ..

- Windows 7 Home Premium (x64) -..

- Windows XP Mode (x86, x64) - (..

- 7127.0.090507-1820_x86fre_clie..

- DMG2ISO

本月下载排行

- ArcSoft TotalMedia Theatre 3 P..

- Windows 7 Build 7600 16385 RTM..

- 《姗姗来迟软件光盘+飞扬PE工具箱..

- MSDN Windows 7 RTL 7600 Ultima..

- MSDN Windows 7 Language Pack X..

- Windows 7 Home Premium (x86) -..

- Windows 7 Language Pack (x64) ..

- Windows 7 Professional (x86) -..

- 7127.0.090507-1820_x86fre_clie..

- Windows 7 Professional (x64) -..

- Windows 7 Starter (x86) - DVD ..

- Windows Virtual PC (x86) - (Mu..

- Windows 7 Ultimate (x64) - DVD..

- Lenovo Windows 7 Ultimate OEM ..

- Windows 7 Home Premium (x64) -..

- 阅览次数: 文章来源: 原文作者: 整理日期: 2010-07-11

windows server 2003服务器安全配置终极技巧【图文教程】

windows server 2003服务器安全配置终极技巧【图文教程】

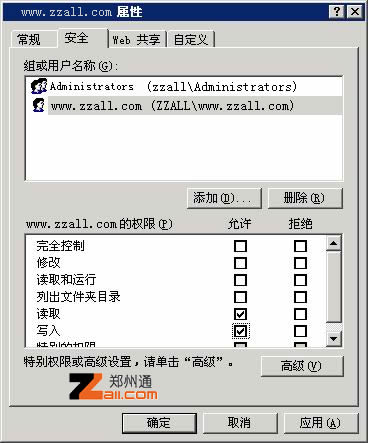

在默认情况下,我们一般给每个站点的web目录的权限为IIS用户的读取和写入,如图:

但是我们现在为了将SQL注入,上传漏洞全部都赶走,我们可以采取手动的方式进行细节性的策略设置。

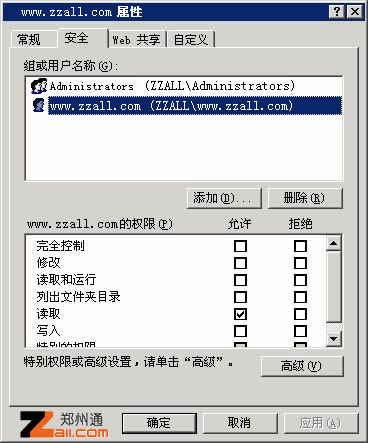

1. 给web根目录的IIS用户只给读权限。如图:

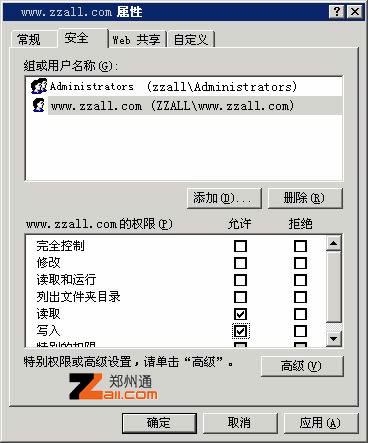

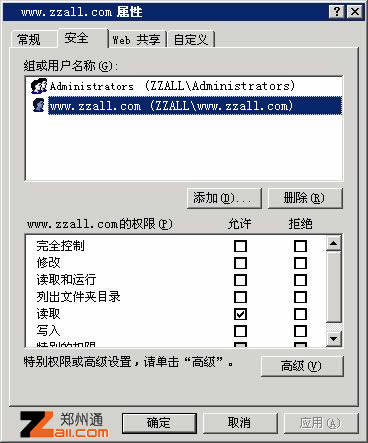

然后我们对响应的uploadfiles/或其他需要存在上传文件的目录额外给写的权限,并且在IIS里给这个目录无脚本运行权限,这样即使网站程序出现漏洞,入侵者也无法将asp木马写进目录里去,呵呵, 不过没这么简单就防止住了攻击,还有很多工作要完成。如果是MS-SQL数据库的,就这样也就OK了,但是Access的数据库的话,其数据库所在的目录,或数据库文件也得给写权限,然后数据库文件没必要改成.asp的。这样的后果大家也都知道了把,一旦你的数据库路径被暴露了,这个数据库就是一个大木马,够可怕的。其实完全还是规矩点只用mdb后缀,这个目录在IIS里不给执行脚本权限。然后在IIS里加设置一个映射规律.

这里用任意一个dll文件来解析.mdb后缀名的映射,只要不用asp.dll来解析就可以了,这样别人即使获得了数据库路径也无法下载。这个方法可以说是防止数据库被下载的终极解决办法了。

后记

也许有安全高手看了我的文章会嘲笑或者窃喜,但我想我的经验里还是存在很多正确的地方,因为我刚入道的时候非常渴望有篇关于这方面的教程,随意,这篇教程其实只是抛砖引玉的做法,从别人的笑声中,我和我的同行们都可以学到更多有用的东西。